Evaluación de la Seguridad Cibernética y Vulnerabilidades en la Infraestructura Digital de Periódico El Deber

El Deber – Hackeo de la web 05/05/24

En esta entrada se analizará los posibles escenarios de intrusión a la plataforma digital del periódico ‘El Deber’. A pesar de que la plataforma no ha publicado detalles técnicos de manera oficial, se intentará comprender los posibles vectores de ataque. En esta ocasión, no se detallarán los eventos específicos ocurridos, dado que no son relevantes para el objetivo de este análisis.

Información del servidor

Se utilizarán diversas herramientas para identificar las tecnologías empleadas por un sitio web. Un ejemplo de estas herramientas es Wappalyzer, una extensión ampliamente reconocida por su capacidad de detectar los componentes tecnológicos de las páginas web.

Datos obtenidos

- Servidor Web: Next.js 13.5.6

- Framework: React, Next.js 13.5.6

- CDN: Cloudflare

Es crucial considerar la importancia de esta información, pues revela las tecnologías utilizadas por el servidor, lo que podría permitir a los atacantes replicar ambientes controlados. Al conocer las versiones específicas empleadas, los atacantes tienen la capacidad de simular escenarios para identificar y explotar posibles vulnerabilidades.

Escenario con vulnerabilidades de la versión del servidor web

Conocer las tecnologías exactas y sus versiones permite a los atacantes y profesionales de la seguridad informática crear laboratorios que replican estas tecnologías utilizando herramientas de virtualización, como VirtualBox y VMware.

Estas herramientas facilitan la instalación de un servidor Linux, sobre el cual se pueden implementar las tecnologías en cuestión, en este caso, Next.js versión 13.5.6. Una vez establecido, los atacantes o los profesionales de seguridad proceden a identificar y explorar las vulnerabilidades del sistema en un entorno controlado, sin comprometer la seguridad de la plataforma afectada, en este caso, El Deber.

La versión 13.5.6 de Next.js presenta vulnerabilidades conocidas, en particular es susceptible a ataques de Falsificación de Solicitud del Servidor (SSRF) a través de la manipulación del encabezado Host. Esto permite que un atacante realice solicitudes no autorizadas que parecen originarse desde el servidor. Se recomienda actualizar a la versión 14.1.1 de Next.js o superior para corregir esta vulnerabilidad.

https://security.snyk.io/package/npm/next/13.5.6

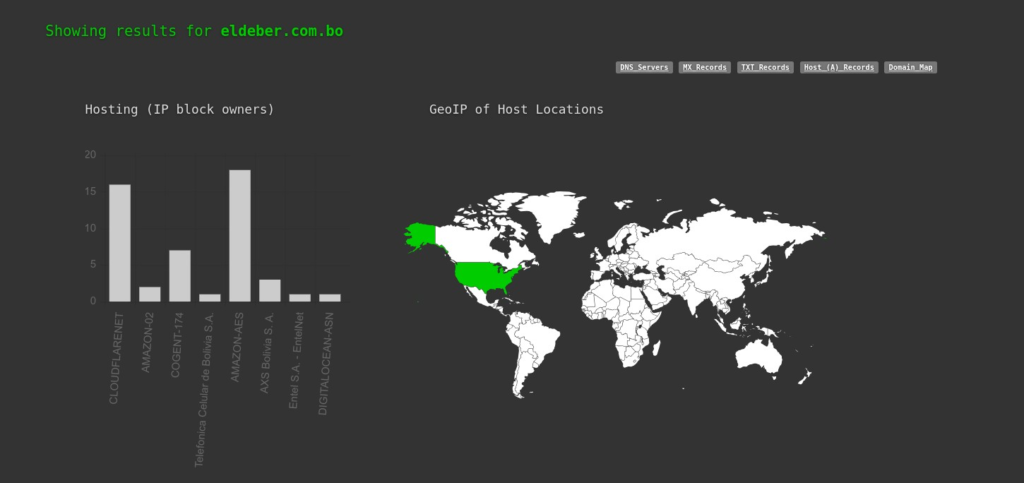

Proveedores de internet/Hosting

Existen diversas plataformas online que facilitan la obtención de información sobre los proveedores de hosting de un dominio. Entre estas herramientas destacan:

Whois Lookup: Proporciona información detallada del registro de dominios, incluyendo el hosting y la ubicación del servidor.

BuiltWith: Ofrece una visión general de las tecnologías usadas en un sitio web, incluyendo detalles sobre el proveedor de hosting.

DNSdumpster: Es útil para explorar los registros DNS asociados a un dominio, lo que puede revelar información sobre el hosting.

HostAdvice Tools: Permite descubrir quién aloja cualquier sitio web, mostrando información sobre el proveedor de hosting.

Estas herramientas, además de ser accesibles en línea, también permiten realizar búsquedas manuales para quienes prefieren un enfoque más detallado y técnico.

Lista de proveedores de internet para el dominio eldeber.com.bo:

- CloudFlare.net

- Amazon AWS

- COGENT

- Digital Ocean

- Telefónica Celular de Bolivia SA (local)

- AXS Bolivia (local)

- Entel S.A – EntelNet (local)

Conocer los proveedores de internet/hosting de un dominio es fundamental, ya que permite acceder a información sobre las restricciones y políticas de seguridad implementadas, como las configuraciones de firewall que podrían influir en las pruebas de penetración.

Además, esta información revela quiénes son los proveedores de servicios DNS, lo que puede ser crucial para entender otros posibles vectores de ataque. Un ejemplo de esto fue el ataque DDoS a Dyn en 2016, que afectó a sus servidores DNS y provocó la caída de múltiples servicios de internet.

Para obtener más detalles sobre el ataque DDoS a Dyn, consulta la siguiente nota:

https://es.wikipedia.org/wiki/Ciberataque_a_Dyn_de_octubre_de_2016

Subdominios

Aunque las publicaciones sobre el incidente no detallan cómo se llevó a cabo el ataque, es factible que otro vector haya involucrado la vulneración de subdominios que permiten el acceso a las funciones de administración o publicación en la plataforma. Esta hipótesis se apoya en los resultados obtenidos de DNSdumpster. Esto implica que el análisis de seguridad no debe limitarse solo a un objetivo o dominio principal, sino que debe extenderse a toda la infraestructura asociada. Los atacantes suelen buscar formas de acceder y escalar privilegios para mantener una presencia persistente en los servidores, lo que posteriormente podría ser explotado para fines ilegítimos.

Paneles Web de acceso

Estas plataformas suelen estar alojadas directamente en el dominio principal, como es el caso de CMS como Sanity.io, o en subdominios, dependiendo de cómo esté configurada la infraestructura. Los paneles web ofrecen puntos de acceso que pueden ser explotados por atacantes para realizar pruebas de intrusión:

Ataques de phishing: Utilizados para obtener fácilmente credenciales de acceso de administradores o usuarios, con el objetivo de escalar privilegios dentro de la plataforma.

Inyecciones SQL: Técnicas más avanzadas que permiten acceder y extraer información directamente de la base de datos, comprometiendo la integridad y confidencialidad de los datos almacenados.

Mitigaciones

Para mejorar el control de acceso y la seguridad de la infraestructura, se recomiendan las siguientes estrategias:

- Restricciones de Acceso: Implementar restricciones de acceso al servidor, limitando las cuentas a un rango específico de direcciones IP para controlar mejor el acceso.

- Limitación de Privilegios: Ajustar los privilegios de las cuentas y usuarios para minimizar los riesgos asociados con accesos no autorizados.

- Actualización de Sistemas: Mantener los sistemas y aplicaciones constantemente actualizados, incluyendo la instalación de los últimos parches de seguridad para mitigar vulnerabilidades conocidas.

- Backups de Seguridad: Asegurar la disponibilidad de copias de seguridad actualizadas regularmente para protegerse contra desastres o pérdidas de datos.

- Auditorías de Seguridad: Incrementar la frecuencia de las auditorías de seguridad para detectar y responder proactivamente a las amenazas.

- Vigilancia Continua: Monitorizar constantemente la infraestructura para detectar y remediar cualquier servidor, subdominio o sistema descuidado que pueda ser explotado por atacantes.

- Ocultamiento de Versiones: Esconder las versiones específicas de las tecnologías utilizadas para dificultar que los atacantes determinen qué versión está en uso, complicando así sus intentos de explotación.

- Implementación de un WAF (Web Application Firewall): Utilizar un WAF para detectar y prevenir posibles vectores de ataques web, incluyendo Ataques RCE, Inyecciones SQL y XSS (Cross Site Scripting), entre otros.

Buenas practicas

- Políticas de Contraseñas Seguras: Establecer políticas que exijan contraseñas con una longitud mínima de 12 caracteres, que incluyan combinaciones alfanuméricas y otros caracteres especiales para aumentar la seguridad.

- Autenticación de Dos Factores: Obligar a todos los usuarios a utilizar autenticación de dos factores para proporcionar una capa adicional de seguridad en el acceso a los sistemas.

- Revisión de Código: Realizar revisiones de código regularmente para identificar y corregir posibles vulnerabilidades que podrían ser explotadas por atacantes.

- Auditorías de Seguridad Más Frecuentes: Incrementar la frecuencia de las auditorías de seguridad para detectar proactivamente cualquier fallo o brecha de seguridad antes de que sea explotada.

- Plan de Respuesta a Incidentes: Desarrollar y mantener un plan de respuesta a incidentes robusto y actualizado para asegurar una reacción rápida y eficaz ante cualquier brecha de seguridad.

Conclusiones

Este incidente pone de relieve la necesidad urgente de implementar medidas de seguridad más sólidas y proactivas para proteger tanto la integridad de los datos como la confianza del público en las plataformas en línea. Además, resalta la importancia de la educación y concientización sobre la ciberseguridad tanto para los usuarios como para las organizaciones, a fin de prevenir futuros incidentes similares y salvaguardar la integridad y la reputación en línea.

A pesar de implementar todas las medidas de seguridad necesarias, el eslabón más débil de la cadena sigue siendo el usuario que carece de una cultura sólida en seguridad de la información.

Fuentes:

https://eldeber.com.bo/pais/intentaron-silenciar-a-el-deber_365257

(Escrito por: Felix Apaza) (Editado: Jared López)

Previous Post

Previous Post